Apple verschweigt Hack: 128 Millionen iPhones waren unsicher

Apple hat im Jahr 2015 von einer Sicherheitslücke gewusst, aber nichts unternommen. Das zeigt ein Mailverlauf aus einem laufenden Gerichtsverfahren gegen den Konzern aus Cupertino.

Skandal vor Gericht: Im Verfahren des Game-Herstellers Epic gegen den Hardware- und Softwaregiganten Apple kommen Dinge ans Tageslicht, die Apple gerne begraben hätte. So unter anderem 128 Millionen infizierte iPhones weltweit. Apple hat den Vorfall im Jahr 2015 bis heute verschwiegen.

Der Grund, weshalb die Besitzer der 128 Millionen iPhones nie von der Sicherheitslücke erfahren haben: Apple hat sich bewusst gegen eine Information entschieden.

Die Entscheidung wurde von hochrangigen Apple-Mitarbeitern gefällt.

XcodeGhost: Schwachstelle im macOS Developer Tool

Im September 2015 haben Researcher der Security-Firma Palo Alto Networks eine Sicherheitslücke im iOS-Developer-Tool Xcode festgestellt. iOS ist der Name der Software, die auf deinem iPhone läuft. Palo Alto Networks hat diese Malware XcodeGhost getauft und wiederholt darüber berichtet.

Quelle: appleinsider.com

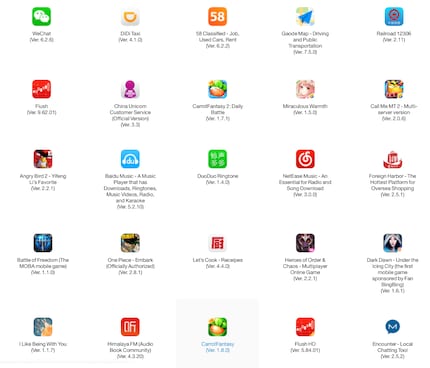

XcodeGhost erlaubt es einem App-Programmierer Coder mit bösartigen Absichten, eine App zu kompilieren, die er in den Apple App Store stellen kann. Die App kann von Usern heruntergeladen werden. Auf dem iPhone oder dem iPad des Users werden dann Informationen gestohlen. Die Sicherheits-Checks Apples haben nicht auf XcodeGhost angeschlagen, weshalb die Apps der Hacker im App Store frei verfügbar waren. Darunter waren Apps wie die chinesische Version des Games «Angry Birds 2», die Chat App «WeChat» sowie 37 andere Apps.

Die Apps sind alle mit einer infizierten Version Xcodes erstellt worden, die von Drittanbietern heruntergeladen werden konnten. Grund: In Ländern wo App Developer mit langsamen Internet-Geschwindigkeiten zu kämpfen haben, ist der 3GB grosse Download des offiziellen Xcode-Pakets zeitraubend und teuer. Alternativen sind im chinesischen Internet des Jahres 2015 gefragt. Dies betrifft alle von der Filesharing-Plattform Baidu Yunpan heruntergeladenen Xcode-Versionen zwischen 6.1 und 6.4. Aktuell im Mai 2021 ist Xcode in der Version 12.5.

Kurz: Es waren keine Fake-Apps oder Hack Apps, die verbreitet wurden. Es waren legitime Apps, die von einem illegitimen Compiler erstellt wurden.

Apple reagiert - oder auch nicht

Apple hat natürlich schnell von XcodeGhost erfahren und die Bekämpfung des Problems sowie die Schadensverhinderung diskutiert. Da der Konzern diese internen Entscheidungen in der Regel nicht offenlegt, ist die Enthüllung des Hacks und das Verhalten Apples in diesem Fall umso schockierender.

Quelle: web.archive.org

Apple hat in einer internen Untersuchung laut eines dem Gericht vorliegenden Mailverkehrs von über 2500 infizierten Apps gewusst. Betroffen seien 203 Millionen Downloads für 128 Millionen Kunden. 66% davon sind in China, 18% in den USA. Wo die restlichen 16% der User leben, geht aus den Mails nicht hervor.

Der Mailverlauf geht, abgekürzt so:

- Phillip Shoemaker, damals Senior Director App Store Review, informiert Matt Fischer über die infizierten Apps. Er sendet ihm die Nummern der Apps zu

- Matt Fischer informiert Ayman Khalil über die Infektion und bittet ihn, die Anzahl Downloads festzustellen

- Ayman Khalil berichtet, dass die 2500+ Apps über 203 Millionen Mal heruntergeladen wurden. Neun der Apps haben 0 Downloads

- In einem zweiten Mail schreibt Ayman Khalil, dass 128 Millionen Kunden betroffen sind. Er teilt mit, dass 66% der Downloads in China passiert sind, 18% davon in den USA. Im Mailverkehr involviert sind auch extra noch Phillip Shoemaker und Emily Blumsack, damals Senior Counsel App Store.

- Matt Fischer bietet Dale Bagwell, damals Manager der iTunes Customer Experience, auf. Er solle den Lead übernehmen für den Fall, dass Greg Joswiak, Senior Vice President Marketing Apple, Tom Neumayr, Senior Director der PR für App Store, Apple Music und Apple TV und Christine Monaghan, Director Corporate Communications, damit einverstanden sind. Als Hauptproblem identifiziert Matt Fischer die Sprachbarriere. Es sei schwierig, jemanden aus Brasilien auf Englisch zu informieren, wenn er oder sie Portugiesisch spricht.

- Dale Bagwell antwortet. Er will nicht, dass falsche Hoffnung aufkommt. Apples Massen-Mail-Versender sei noch in der Testphase. Aktuell werde versucht, alle infizierten User in eine Liste zu bringen, damit keiner verloren geht oder keiner zu viel in der Liste ist. Das sei eine Funktionalität, die in der Vergangenheit Probleme gemacht habe. Ferner sei es schwierig, so viele Mails auf einmal zu versenden. Dale Bagwell rechnet mit einem Aufwand von einer Woche, bis alle User per Mail informiert wären.

- Matt Fischer bedankt sich in einem Mail. Das seien nützliche Informationen. Im CC sind nebst den oben genannten auch Ron Okamoto, damals Head of Developer Relations, Matt Railo, damals Senior Director, Internet Software & Services Business Operations, und Glenn Epis, Senior Manager, Itunes, Business Operations Support & Systems at Apple.

Hier endet der Mailverlauf. Es ist unbekannt, ob Apple je ein Mail an User versendet hat. Dies hat ein Apple-Repräsentant vor Gericht ausgesagt. Aber: Apple hat am 1. November 2015 auf seiner offiziellen Seite eine Warnung veröffentlicht. Diese ist mittlerweile wieder gelöscht, aber via web.archive.org nach wie vor aufrufbar.

Die App-Liste zeigt, dass viele legitime App Developer, darunter App-Gigant WeChat, mit nicht von Apple heruntergeladenen Versionen Xcodes arbeiten. Damit sie mit dieser von Dritten heruntergeladenen Version arbeiten konnten, mussten sie Sicherheitswarnungen in OSX, heute macOS, wegklicken.

Nicht der erste Vorfall

XcodeGhost ist nicht der erste Vorfall, der zwar Apple bekannt war, aber nie öffentlich kommuniziert wurde. Ein zweites Dokument, das dem Gericht vorliegt, zeigt einen Mailverlauf, in den unter anderem Eddy Cue, Senior Vice President Internet Software and Services, Phil Schiller, Kevin Saul, Hauptanwalt Apple, Craig Federighi und die oben Genannten involviert waren.

Beim Vorfall vom August 2013 ging es um Apps, die sich um den Review-Prozess des App Stores, damals noch iTunes, herumdrücken. Der Static Analyzer, den Apple zur Verifikation von Apps im Jahr 2013 eingesetzt hat, hat nur direkt angesprochene Programmschnittstellen (API) überprüft. Indirekt angesprochene APIs aber nicht. Diese könnten dann tun, was auch immer ein Programmierer vorsieht.

Der Mailverlauf verweist auf ein Papier des Researchers Tielei Wang mit dem Titel «Jekyll on iOS: When Benign Apps Become Evil». In der Korrespondenz wird das Phänomen des API-Missbrauchs beschrieben. Nach einer Analyse durch Philip Shoemaker und einem Aktionsplan hat Eddy Cue Craig Federighi darum gebeten, die Arbeit an der Schliessung der Sicherheitslücke Jekyll/Hyde zu priorisieren.

Der Mailverlauf endet da. Es ist nicht bekannt, wann Apple diese Lücke gefixt hat.

Alle Sicherheitslücken sind, soweit bekannt, vor Jahren gefixt worden. Die Enttäuschung der Apple User weltweit ist aber gross. Apple schreibt sich die Sicherheit des eigenen Ökosystems gross aufs Banner, schlampt dann aber, wenn tatsächlich etwas passieren sollte.

Der aktuell laufende Gerichtsfall, in dem Epic gegen Apple klagt, zeigt auf, was im Innern Apples vorgeht. Nicht alles, versteht sich, aber die Einblicke stehen im krassen Gegensatz zu dem, was an den durchchoreografierten und seltenen Pressekonferenzen gesagt wird. Sie zeigen eine ungewohnte Seite Apple und ein Unternehmen, das Fehler macht, Dinge versanden lässt und sich in ewig lange Mailverläufe verkopft. Es zeigt Apple als eine Firma, die wie jede andere Firma auch ist.

Und es stellt sich die Frage: Wie viele Sicherheitslücken verschweigt Apple noch?

Journalist. Autor. Hacker. Ich bin Geschichtenerzähler und suche Grenzen, Geheimnisse und Tabus. Ich dokumentiere die Welt, schwarz auf weiss. Nicht, weil ich kann, sondern weil ich nicht anders kann.

Vom neuen iPhone bis zur Auferstehung der Mode aus den 80er-Jahren. Die Redaktion ordnet ein.

Alle anzeigen