Nach dem Hacker-Angriff: Wie du dich vor Brute Force Attacks schützen kannst

Die Schweiz ist von einem Brute-Force-Angriff heimgesucht worden. Der Bund hat reagiert und ein Tool online gestellt, mit dem du herausfinden kannst, ob dein Account betroffen ist. Da der Angriff es auf Passwörter abgesehen hat, schauen wir uns mal Passwörter und Strategien an.

Die Melde- und Analysestelle Informationssicherung Melani warnt: Ein gross angelegter Angriff ist in der Schweiz registriert worden. Die Angreifer haben eine Brute-Force-Attacke auf einen Server in der Schweiz losgelassen und 21 000 Usernamen und Passwörter kompromittiert.

Ich nehme das gerne zum Anlass, dir das Konzept des Brute-Force-Angriffs zu erklären und am Ende Ratschläge zu geben, wie du mithelfen kannst, dass solche Attacken weitestgehend wirkungslos bleiben.

Was ist eine Brute Force Attack?

Brute Force Attacks sind Angriffe, die im wesentlichen – und etwas vereinfacht ausgedrückt – folgendes tun:

- Ruft das Login-Formular der Site auf

- Gibt eine Mailadresse als Login ein

- Probiert Passwort um Passwort aus, folgend einem Wörterbuch

- Der Server antwortet entweder mit «Passwort falsch» oder mit «Login erfolgreich»

- Wenn «Passwort falsch» als Antwort geschickt wird, probiert der Angreifer das nächste Wort im Wörterbuch aus

Das Wörterbuch, das in so einem Angriff verwendet wird, muss nicht zwingend einem Duden gleichen, denn Hacker wissen um Passwörter wie «eCSD,827c» und versuchen natürlich, auch Accounts mit solchen Ungetümen zu brechen. Daher beginnt der Angriff bei «a», arbeitet sich weiter über «aa» bis hin zu «99999999» durch. Achtung, wir sind hier immer noch vereinfachend unterwegs. In Regular Expression – einer unheimlich praktischen, maschinenlesbaren Abstraktion von Zeichenfolgen – kann ein Wörterbuch in etwa so aussehen:

Update: User YouShook hat rausgefunden, was mich gestört hat. Ich habe den RegEx angepasst. Danke, YouShook.

[a-zA-Z0-9\w]{6,8}Müsste passen. Wenn nicht: Hinterlasse mir doch bitte einen Kommentar mit dem korrekten RegEx. Je länger ich das Teil anstarre, desto weniger scheint [\w] korrekt zu sein.

Übersetzt heisst der RegEx Folgendes:

- [a-zA-Z]: Das gesamte Alphabet, sowohl Gross- wie auch Kleinschreibung

- [0-9]: Alle Ziffern

- [\w]: Alle Satzzeichen

- {6,8}: Zwischen sechs und acht Zeichen lang, da es keinen Sinn ergibt, kürzere Passwörter zu testen

Der RegEx testet nicht nur Ketten von Sonderzeichen, sondern auch Wörter. Also wenn dein Passwort «digitec1» ist, dann ist das im RegEx inbegriffen, denn der RegEx unterscheidet nicht nach menschlichen Wörtern und zufälligen Zeichenfolgen.

Meist geht ein Brute-Force-Bot nach einer Liste von online gekauften E-Mail-Adressen oder anderen Login-Namen vor und probiert sein Wörterbuch pro Account durch.

- hans.muster@example.org/aaaaaa

- hans.muster@example.org/aaaaaaa

- hans.muster@example.org/aaaaaaaa

- …

Je nach Rechenleistung des Bots und Latenz im Ziel kann ein solcher Angriff in Minuten vorbei sein, oder aber mehrere Stunden andauern.

Es gibt aber Varianten eines Brute-Force-Angriffs. Die oben beschriebene ist die simpelste, aber auch die aufwändigste. Hacker aber sind faul und machen sich oft die Statistik zu Nutze. Wikipedia führt eine Liste der meistgenutzten Passwörter, die nach der Analyse von Hacks mit signifikaten Datenlecks zusammengestellt worden ist.

Eine dritte Variante ist die, dass die Hacker eine Liste von Benutzernamen und Passwörtern aus einem anderen Hack kaufen und dann diese Usernamen/Passwort-Kombinationen, also die Credentials, auf eine Site anwenden. Dieser Angriff kann sehr effektiv sein, da viele Nutzer die unangenehme Angewohnheit haben, das selbe Passwort und den selben Login für mehrere Sites und auch als Zugang zu ihrer Kreditkarte zu nutzen. Es ist also möglich, dass die Credentials von Site A auch auf Site B funktionieren.

Nach der Lektüre des Berichts des Melani vermute ich, dass beim Angriff die dritte Variante zum Zuge gekommen ist. Es steht zwar nicht explizit da, aber zwischen den Zeilen lesend fühlt es sich stark so an. Vor allem weist auch ihr Checktool darauf hin, dass das Melani in Besitz der Liste ist, die von den Angreifern verwendet worden ist.

Was kann ich tun?

Melani hat prompt reagiert und ein Checktool online geschaltet, in dem Mailadressen und Login-Namen von betroffenen Accounts überprüft werden können. Da das Checktool sich aktuell aber grosser Beliebtheit bei Nutzern erfreut, kann es sein, dass der Server in die Knie geht. Die wohl umfangreichste Alternative zum Checktool des Bundes ist HaveIBeenPwned des Security Researchers Troy Hunt.

Ja, aber mein Passwort ist schon «eCSD,827c» und das ist nicht sicher?!

Passwörter sind ein leidiges Thema, das wohl so schnell nicht zu Ende diskutiert sein wird. Du und ich kennen Passwortrichtlinien wie die folgenden.

- Mindestens acht Zeichen lang

- Mindestens eine Zahl, wobei von der 1 abgeraten wird

- Mindestens ein Sonderzeichen

In RegEx sieht das übrigens so aus.

[a-zA-Z0-9\w]{8,}Am Ende hast du irgendwas wie eCSD,827c als sicheres Passwort. Oder sowas wie «d!gItec1». Funktionieren beide, sind aber mehr für Maschinen praktisch und weniger für Menschen. Denn sich so etwas zu merken ist schwierig. Der Gedanke «Es ist digitec1, aber das erste i ist ein ! und das zweite gross» ist wenig intuitiv. Daher möchte ich dir eine Alternativlösung vorschlagen, die an sich ganz gut funktioniert.

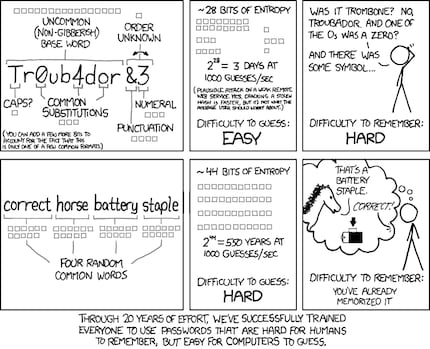

Es handelt sich um das sogenannte xkcd-Passwort, benannt nach einer Ausgabe des Webcomics xkcd.

Der Comic, der eine neue Ära des Passworts eingeläutet hat

Die Theorie hinter dem Passwort ist einfach:

- Nimm drei oder vier menschlich lesbare Wörter und kette sie zusammen

- Nimm eine Zahl als Trennzeichen oder ein Sonderzeichen

- Füg was ans Ende an, entweder Trennzeichen oder eine Zahl

Am Ende dann hast du ein Passwort wie «Katze_verwirrt_London5». Lang genug, du hast es dir bereits gemerkt und das einzige Abstrakte daran ist die Zahl am Ende. Und eine 5 merkst du dir easy. Das Passwort ist 23 Zeichen lang und so wird ein Angriff, der mit acht Zeichen beginnt, zwar früher oder später an der verwirrenden Katze vorbeikommen, aber das geht sehr, sehr lange.

Das löst aber immer noch nicht das Problem mit «Mehrere Sites, ein Passwort».

«Ich will mir aber nicht hundert Passwörter merken müssen!»

Es ist verständlich, dass es mühsam ist, sich mehrere Passwörter merken zu müssen. Dazu gibt es Passwort-Manager wie KeePass – Security Researcher Veit Hailperin hat sich dem Programm detailliert angenommen – oder, wer es lieber als Browser-Plugin mag, LastPass.

Lastpass hat vor ein paar Monaten vor einem Sicherheitsleck, entdeckt von Google Researcher Tavis Ormandy, scheint das Problem jetzt aber im Griff zu haben. Kostenpunkt für die Premiumversion von LastPass ist 22.75 Franken pro Jahr. Der Preis ist auch kontrovers, da LastPass bis vor kurzem 11.37 Franken betragen hat.

Bei beiden Managern ist es möglich, Passwörter zu vergeben und zu speichern, ohne, dass du das Passwort jemals siehst. Ich finde das irgendwie unheimlich, funktioniert aber gut.

Wenn du aber trotzdem das selbe Passwort überall verwenden möchtest, dann empfiehlt das Melani folgende Massnahmen:

- Ändern Sie das Passwort sämtlicher Online-Konten, die mit der betroffenen E-Mail-Adresse verknüpft sind (Email-Konto, Online-Shops, E-Banking, soziale Medien etc.).

Verwenden Sie bei jedem Internet-Dienst/Online-Portal ein separates Passwort.

- Aktivieren Sie wo immer möglich die 2-Faktor Authentisierung.

- Überprüfen Sie in den nächsten Wochen jegliche Art von Kontoauszügen, iTunes-Belastungen usw. Sollten Sie Unregelmässigkeiten feststellen, setzen Sie sich bitte sofort mit Ihrer Bank resp. dem entsprechenden Unternehmen in Verbindung.

- Alle in den E-Mail-Kontakten aufgeführten Personen dahingehend informieren, dass sie beim Empfang von E-Mails mit Ihrem Absender vorsichtig sein und im Zweifelsfall bei Ihnen rückfragen sollen.

So. Fertig. Jetzt bist du dran. Ich habe dir hier viel über einen Brute-Force-Angriff und die Verteidigung dagegen erzählt. Es liegt nun an dir, mitzuhelfen, dass du nicht getroffen wirst.

Journalist. Autor. Hacker. Ich bin Geschichtenerzähler und suche Grenzen, Geheimnisse und Tabus. Ich dokumentiere die Welt, schwarz auf weiss. Nicht, weil ich kann, sondern weil ich nicht anders kann.

Interessantes aus der Welt der Produkte, Blicke hinter die Kulissen von Herstellern und Portraits von interessanten Menschen.

Alle anzeigen