Ratgeber

Synology NAS Upgrade: 2,5 Gigabit mit USB-LAN-Adapter

von Martin Jud

Ist dein NAS ausreichend vor einem Hackerangriff geschützt? Meines war es nicht. Doch nun habe ich nachgebessert.

Dieser Artikel hilft dabei, grobe Schnitzer beim Aufsetzen eines NAS zu verhindern. Die Tipps zur Sicherheit beginnen beim ersten Titel. Aber erst ein Vorwort, das zwar ehrlich ist, ich aber nicht gerne schreibe.

Ich entschuldige mich für den Sturm im Wasserglas. Aufgrund plötzlich auftretender, dauerhafter Geschwindigkeitsprobleme und meiner irrtümlicherweise im Internet veröffentlichten IP, hatte ich Angst, dass ich schlecht konfiguriert habe und jemand an meinem NAS rumfummelt.

Den Fehler finde ich erst nach stundenlangem Studieren von System-Logs und Tests im vom Internet abgeschotteten Netzwerk. Für die Probleme war nicht etwa Fremdeinwirkung Schuld, sondern ein defekter LAN-Port meiner Synology DS918+. Mein NAS hat zwei LAN-Ports, weshalb ich den Defekt überhaupt bemerke. Auch wenn dies ärgerlich ist, bin ich sehr froh, dass es nicht schlimmer gekommen ist.

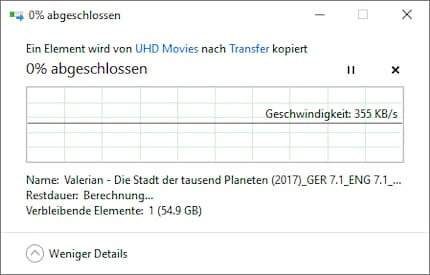

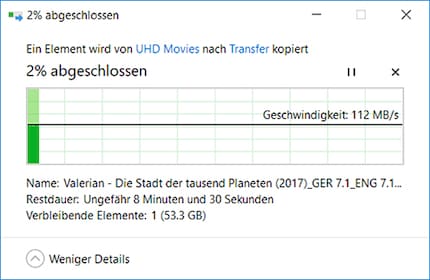

Wie du siehst, liefert mein erster LAN-Port nur noch um die 350 Kilobyte pro Sekunde, doch der zweite funktioniert, wie er soll.

Somit rennt mein NAS wieder. Aber was mir zu denken gibt, ist, dass ich wie befürchtet grobe Schnitzer beim Konfigurieren machte. Tatsächlich habe ich vergessen, zwei Standard-Ports korrekt umzuleiten. Damit waren die Anmeldeseiten zur Weboberfläche und zum Plex-Server für Interessierte erreichbar. Autsch – dafür dürfte man mich schon mal an den Pranger stellen!

Passiert dir sowas, musst du dich nicht wundern, wenn dir ein dahergelaufenes Scriptkiddie deine Filmdatenbank klaut oder die CPU des NAS fürs Coin-Mining missbraucht.

Vollumfänglichen Schutz vor Missbrauch bietet kein System. Doch machst du dir vor dem Aufbau eines Heimnetzwerkes respektive vor dem Aufsetzen eines NAS grundlegende Gedanken, kannst du dich weitgehend schützen. Nimm dir genügend Zeit, dich zu informieren und dein NAS sorgfältig einzurichten. Lass dich dabei nicht ablenken.

Sei dir bewusst, dass im Internet rund um die Uhr Netzwerkscans und -angriffe durchgeführt werden. Auch wenn du deine Netzwerkhardware gut konfigurierst und absicherst, wirst du nie ausschliessen können, dass jemand an deine Daten kommt. Abgesehen davon dient ein NAS nicht als Backupmedium. Ein Grund mehr, wichtige Dateien nicht auf dem NAS zu speichern. Speichere nur, was du verschmerzen kannst, wenn es in fremde Hände gelangt.

Bevor du dein NAS ins Netzwerk hängst, solltest du dich erstmal mit deinem Router beschäftigen. Er ist die erste Sicherheitslinie in deinem Netzwerk. Folgende Punkte solltest du überprüfen/umsetzen. Diese gelten natürlich auch für dein NAS:

Überleg dir gut, welche Dienste du bei deinem NAS benutzen möchtest. Und insbesondere, welche Dienste du ausserhalb des lokalen Netzwerkes zugänglich machen möchtest. Denn je weniger Portweiterleitungen du einrichtest, desto kleiner die Chance, irgendwann gehackt zu werden. Benutzt du beispielsweise nur sporadisch einen SFTP-Zugang zu deinem NAS, ist es zu empfehlen, die entsprechenden Ports nur für die Zeit weiterzuleiten, wo du auch wirklich Zugriff benötigst. Ausserdem empfiehlt es sich, die Weiterleitung nur für IPs aus den Ländern freizugeben, in denen du dich aufhältst.

Fallstricke beim Portforwarding

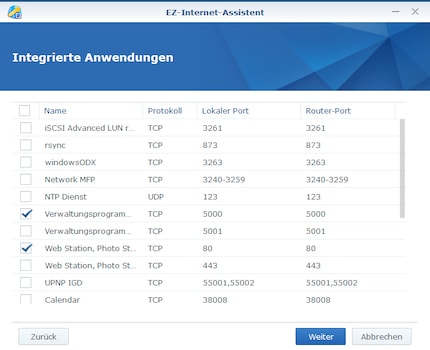

Richtest du bei einem Synology-NAS deinen Internetzugang mit Hilfe des Assistenten ein oder aktivierst einen neuen Dienst, wird dir automatisch eine Portweiterleitung vorgeschlagen.

Leider weist dich das System nicht darauf hin, dass es keine gute Idee ist, standardisierte Ports zu verwenden. Hier sollte der Hersteller des NAS nachbessern. Denn wenn du bei deinem Router Universal Plug and Play (UPnP) aktiviert hast oder du dein NAS in einer demilitarisierten Zone (DMZ) betreibst, wird die vorgeschlagene Regel respektive das vorgeschlagene Sicherheitsrisiko übernommen.

So leitest du Ports richtig weiter

Am besten deaktivierst du also UPnP beim Router und erstellst die Portforwardings von Hand. Wie dies bei deinem Router funktioniert, findest du entweder im Handbuch oder auf dieser Seite heraus. Natürlich musst du, falls nicht schon getan, deinem NAS zuvor eine feste IP zuweisen. Auch wie das funktioniert, ist auf erwähnter Homepage nachzulesen.

Willst du sichergehen, keine Standard-Ports zu erwischen, empfiehlt sich ein Blick in diese Liste. Achte darauf, keine dieser Ports freizugeben. Willst du beispielsweise den TCP Port 5001 für den verschlüsselten Zugriff auf die Synology-Weboberfläche freigeben, stellst du beim Router-Port einen anderen ein. Beispielsweise Port 26953. Damit wird dein offener Port nur gefunden, wenn jemand im entsprechenden Bereich einen Scan durchführt.

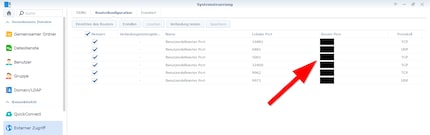

Die Portforwarding-Regeln findest du bei Synology unter «Systemsteuerung/Externer Zugriff/Routerkonfiguration». Wenn du die Weiterleitung manuell auf Routerseite konfiguriert hast, und die Regeln hier auch noch eingibst, kannst du von der NAS-Oberfläche aus testen, ob die Ports auch funktionieren. Vergiss bitte auch nicht, die Firewall-Regeln des NAS zu den jeweiligen Diensten zu erstellen/überprüfen. Bei Synology findest du diese unter «Systemsteuerung/Sicherheit/Firewall». Wie bereits erwähnt, ist es eine gute Idee, Dienste/Ports in der Firewall nur für gewisse Länder freizugeben.

Teste, ob nicht doch ein unerwünschter Port geöffnet ist

Wenn du mit dem Portforwarding durch bist, solltest du testen, ob nicht noch irgendwo ein Schlupfloch vergessen gegangen ist. Dazu führst du einen Portscan durch. Den kannst du beispielsweise von dieser Homepage aus machen.

Gib deine IP sowie die zu scannenden standardisierten Ports ein und los geht's. Hast du alles richtig gemacht, bekommst du von den Ports keine Rückmeldung:

Scanning ports on 178.xx.xxx.xx

178.xx.xxx.xx isn't responding on port 21 (ftp).

178.xx.xxx.xx isn't responding on port 23 (telnet).

178.xx.xxx.xx isn't responding on port 25 (smtp).

178.xx.xxx.xx isn't responding on port 80 (http).

178.xx.xxx.xx isn't responding on port 110 (pop3).

178.xx.xxx.xx isn't responding on port 139 (netbios-ssn).

178.xx.xxx.xx isn't responding on port 443 (https).

178.xx.xxx.xx isn't responding on port 445 (microsoft-ds).

178.xx.xxx.xx isn't responding on port 1433 (ms-sql-s).

178.xx.xxx.xx isn't responding on port 1521 (ncube-lm).

178.xx.xxx.xx isn't responding on port 1723 (pptp).

178.xx.xxx.xx isn't responding on port 3306 (mysql).

178.xx.xxx.xx isn't responding on port 3389 (ms-wbt-server).

178.xx.xxx.xx isn't responding on port 5900.

178.xx.xxx.xx isn't responding on port 8080 (webcache).

178.xx.xxx.xx isn't responding on port 5000 (commplex-main).

178.xx.xxx.xx isn't responding on port 5001 (commplex-link).

178.xx.xxx.xx isn't responding on port 32000.

Die verschlüsselte Übertragung sollte nicht nur bei all deinen NAS-Diensten verwendet werden. Auch allgemein im Netz sollte darauf nicht verzichtet werden. Denn durch die Verschlüsselung wird dir die Echtheit von übertragenen Daten garantiert. Dank HTTPS kommt das an, was der Server an dich schickt. Dies verhindert Manipulationen respektive Man-in-the-Middle-Angriffe.

Hier ein Beispiel, wie du SSL für den Zugriff auf die Weboberfläche eines Synology-NAS aktivieren kannst:

Es ist empfehlenswert, danach eine Zertifikatregistrierungs-Anforderung zu erstellen und ein signiertes Zertifikat zu importieren. Tust du das nicht, wird dein Browser bei einem Zugriff reklamieren, dass das vorliegende Zertifikat nicht vertrauenswürdig ist. Mehr Infos, wie das bei Synology funktioniert, findest du hier.

Überlege dir, einen VPN-Server einzusetzen. Wenn du mittels Virtual Private Network auf dein LAN zugreifst, bringt dir das einiges an Sicherheit. Sauber aufgesetzt, bleibt damit selbst deinem Internetdienstanbieter verborgen, was du respektive dein NAS im Internet treibt. Alles, was mitgeschnitten wird, ist die Verbindung zum VPN-Server. Da du fürs VPN nur einen Port öffnen musst, reduzierst du damit viel Angriffsfläche. Natürlich sollte der VPN-Provider überlegt ausgewählt werden.

Der Zugriff über VPN bringt allgemein folgende Vorteile:

Eine Anleitung für die Einrichtung eines VPN bei einem Synology-NAS, findest du hier.

Wenn du die beschriebenen Tipps zur Sicherheit umsetzt, solltest du relativ gut aufgestellt sein. Dennoch ist noch lange nicht alles gesagt und getan. Das Thema ist derart komplex, dass es nie schadet, immer wieder Recherche zu betreiben und sein eigenes Sicherheitskonzept erneut zu überdenken/definieren.

Nebst dem gibt es auch Verhaltensregeln, die du dir selbst aufstellen solltest. Beispielsweise solltest du dir gut überlegen, ob und wem du Logins für gewisse Services anvertrauen willst. Verteile Zugangsdaten nur sehr gut überlegt. Ausserdem ist es immer wichtig, den gesunden Menschenverstand zu benutzen. Falls du dein NAS auch als Mailserver benutzt, sind selbstverständlich Klicks auf verdächtige Links tabu. Insbesondere, wenn sie in dein lokales Netzwerk weitergeleitet wurden.

Noch Lust auf einen allerletzten Tipp? Na gut, einen habe ich noch: Bei den meisten NAS kannst du Notifications aktivieren. Beispielsweise eine Benachrichtigung per Mail, welche immer dann gesendet wird, sobald jemand einen erfolgreichen oder falschen Loginversuch unternimmt.

So, nun ist aber vorerst Ende Gelände. Falls du weitere wichtige Punkte hast, die hier nicht genannt wurden, wäre ich sehr dankbar für deine Tipps. Gerne werde ich allenfalls auch den Artikel damit erweitern/updaten.

Der tägliche Kuss der Muse lässt meine Kreativität spriessen. Werde ich mal nicht geküsst, so versuche ich mich mittels Träumen neu zu inspirieren. Denn wer träumt, verschläft nie sein Leben.

Praktische Lösungen für alltägliche Fragen zu Technik, Haushaltstricks und vieles mehr.

Alle anzeigen